Wireshark bukan hanya alat untuk belajar jaringan, tapi juga sangat berguna dalam mendeteksi aktivitas berbahaya di dalam sistem. Dalam artikel ini, kamu akan belajar bagaimana deteksi serangan jaringan dengan Wireshark, mulai dari port scanning, spoofing, hingga komunikasi malware.

Mengapa Wireshark Cocok untuk Analisis Keamanan?

Wireshark bisa menangkap setiap paket data yang melewati antarmuka jaringan. Ini membuatnya sangat efektif untuk:

- Melihat anomali dalam komunikasi jaringan

- Mengidentifikasi serangan secara real-time atau dari file capture (PCAP)

- Menelusuri jejak komunikasi malware

Kamu tidak perlu jadi hacker—cukup pahami pola trafik yang tidak wajar.

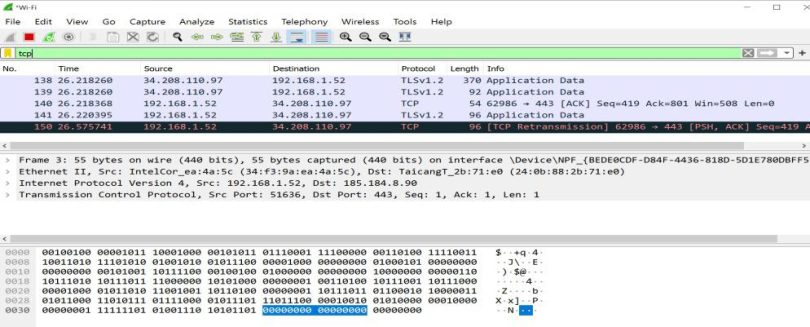

Mendeteksi Port Scanning

Port scanning adalah teknik yang digunakan attacker untuk mencari port terbuka di sistem target.

Ciri-ciri Port Scanning:

- Banyak koneksi masuk ke berbagai port

- Sumber IP sama

- Durasi singkat dan berurutan

Cara Deteksi:

- Gunakan filter:

tcp.flags.syn == 1 and tcp.flags.ack == 0

→ Menampilkan semua SYN request (permintaan awal koneksi)

- Amati apakah satu IP mencoba koneksi ke banyak port dalam waktu dekat

- Tandai IP tersebut sebagai suspicious

Tools Tambahan:

- Gunakan Statistics → Conversations untuk melihat IP mana yang paling aktif

Mendeteksi ARP Spoofing

ARP spoofing digunakan untuk melakukan MITM (man-in-the-middle) dengan memalsukan MAC address.

Ciri-ciri:

- IP tertentu muncul dengan dua MAC address berbeda

- Respon ARP datang tanpa diminta (gratuitous ARP)

Cara Deteksi:

- Gunakan filter:

arp

- Amati apakah ada banyak permintaan/respon ARP tidak biasa

- Lihat pada kolom “Sender MAC address” dan “Sender IP address”

ARP spoofing umum terjadi di jaringan lokal seperti Wi-Fi publik.

Mendeteksi DNS Hijack

DNS hijack terjadi ketika permintaan DNS diarahkan ke server yang salah.

Ciri-ciri:

- Permintaan ke domain populer (misalnya google.com) diarahkan ke IP aneh

- Server DNS bukan milik ISP resmi

Cara Deteksi:

- Gunakan filter:

dns

- Buka situs seperti

tokopedia.com - Amati Query Name dan Address di respon

- Verifikasi IP menggunakan whois.domaintools.com

Melihat Koneksi ke Domain Mencurigakan

Langkah:

- Jalankan capture saat laptop aktif

- Gunakan filter:

ip.dst != 192.168.0.0/16 and ip.dst != 10.0.0.0/8

→ Menyaring trafik ke luar (internet)

- Gunakan fitur Statistics > Endpoints untuk lihat IP tujuan

- Cek IP asing yang tidak kamu kenal menggunakan layanan seperti VirusTotal atau AbuseIPDB

Aktivitas malware sering mengarah ke Command and Control (C&C) Server

Cara Mengenali Paket Abnormal (Contoh: SYN Flood)

SYN Flood adalah serangan DDoS yang menggunakan banyak SYN request tanpa menyelesaikan handshake.

Filter:

tcp.flags.syn == 1 and tcp.flags.ack == 0

→ Akan terlihat banyak koneksi masuk tapi tidak pernah disambut SYN-ACK

Ciri-ciri:

- IP sumber tetap, port acak

- Server overload dan tidak merespons permintaan valid

Gunakan grafik di Wireshark: Statistics > IO Graphs untuk melihat ledakan trafik

Studi Kasus Mini: Deteksi Komunikasi Malware

Simulasi:

- Capture trafik saat kamu membuka dokumen email yang mencurigakan (simulasi/test saja)

- Gunakan filter:

ip.addr == [IP Laptopmu]

- Cari aktivitas DNS atau koneksi TCP aneh setelah file dibuka

- Cocokkan domain/IP dengan database malware seperti URLhaus

Tanda Komunikasi ke C&C Server:

- DNS query ke domain acak (contoh:

a1b2c3d4.example.com) - Banyak paket kecil ke IP yang sama berulang-ulang

- Menggunakan port tidak biasa (misal 1337, 8081, 49152)

Kesimpulan

Wireshark memungkinkan kita melakukan investigasi keamanan dengan cukup detail. Dengan latihan dan observasi, kamu bisa:

- Mengenali serangan awal seperti port scanning dan spoofing

- Menemukan aktivitas DNS mencurigakan

- Melacak pola komunikasi malware

Kombinasikan Wireshark dengan riset IP/domain untuk hasil maksimal.

🚀 Coba yuk..

Mulailah dengan latihan kecil:

- Jalankan Wireshark saat terkoneksi Wi-Fi publik

- Amati trafik DNS, ARP, dan IP luar

- Bandingkan hasil dengan koneksi dari jaringan rumah

Keamanan jaringan bukan hanya tugas profesional—kamu pun bisa berperan aktif!

Keywords: deteksi serangan jaringan dengan wireshark, wireshark untuk analisis keamanan, mendeteksi port scanning wireshark, arp spoofing dns hijack, komunikasi malware wireshark, syn flood wireshark